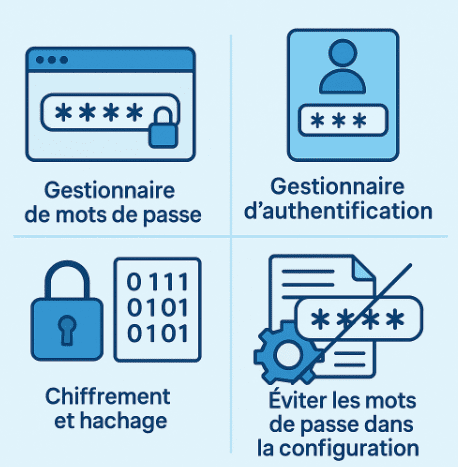

La gestion des mots de passe est un pillier de la sécurité informatique, mais des mauvaises pratiques perdurent, même dans les environnements professionnels. Datanaos vous propose un guide pratique adapté aux profils juniors pour la conservation des mots de passe de manière sécurisée, et conforme à l’état de l’art.

Hachage VS chiffrement : quelle est la différence ?

L’un des premiers reflexes à acquérir est de ne jamais stocker un mot de passe en clair. Néanmoins, sur certaines applications, les mots de passe sont chiffrés, offrant une sécurité affaiblie en cas d’attaque. Il est nécessaire de distinguer entre deux techniques cryptographiques :

- le hachage (ou hashage) est une opération irreversible. Une fonction de hachage (SHA-256, Bcrypt, Argon2id, …) va transformer un mot de passe en une empreinte unique. Lors d’une tentative de connexion, le hachage sera utilisé pour vérifier la concordance entre deux empreintes, et non pour retrouver le mot de passe.

- le chiffrement est une opération réversible nécessitant une clé. Le mot de passe est transformé, mais peut être décriffré si nécessaire grâce à la clé. Le chiffrement est réservé aux opérations sur des informations devant plus tard être lues ou transmises à un système tiers.

Attention, pour la connexion à des outils informatiques les mots de passe doivent être hachés, et non chiffrés. Un sel peut être ajouté à la fonction de hachage afin d’obtenir une sécurité supplémentaire, dans l’hypothèse où l’algorithme de hachage serait un jour cassé.

Ne jamais stocker un mot de passe dans un fichier de configuration

Il s’agit d’une pratique encore assez fréquente : insérer des crédentiels dans des fichiers .env, .yaml, ou .json, ou pire : directement dans le code source d’un applicatif.

Ces pratiques posent des risques : lorsque des crédentiels sont présents directement dans le code, ils ne sont pas habituellement revus ou modifiés, et sont trop souvent simplistes (les fameux « admins » -« admin »). Les identifiants et mots de passe intégrés en clair dans un fichier de configuration sont lisibles par des personnes, peuvent être accédés par des personnes non autorisées en cas de faille de sécurité, et sont souvent dupliqués.

Ce qui est conseillé :

- Utiliser des gestionnaires de secret (Vault, AWS Secrets Manager, Azure Key Vault, etc.) pour stocker les mots de passe en dehors du code.

- Rendre inaccessible au dépôt Git les variables d’environnement (via .gitignore et en utilisant des outils d’infrastructure dédiés).

- Eviter la duplication : centraliser les secrets pour éviter de devoir les écrire dans plusieurs fichiers différents.

Adopter des gestionnaires de mots de passe

Pour les utilisateurs mais aussi les équipes IT, un gestionnaire de mots de passe (par exemple, Keypass) permettra de générer des mots de passe forts, de stocker les identifiants de manière chiffrée, voire de pouvoir les partager de façon sécurisée en cas de besoin.

A noter qu’il faut toujours, pour un gestionnaire de mots de passe, privilégier un outil accessible lui-même par un mot de passe fort, ou accessible par double authentification, qui ne renseigne pas automatiquement vos mots de passe sur des sites sans votre accord expresse, et les gestionnaires hors-ligne.

Authentification centralisée et fédérée

Dans les environnements professionnels, il est recommandé de mettre en place des systèmes de gestion d’identité (LDAP, SSO, IAM, …).

Ces systèmes présentent des avantages considérables en matière de sécurité et d’expérience utilisateur :

- réduction du nombre de mots de passe à retenir ;

- meilleur contrôle des accès utilisateurs ;

- révocation facilitée des accès au départ des collaborateurs.

Politique de rotation et de réinitialisation

Depuis de nouvelles enquêtes menées par l’ANSSI et la CNIL, les politiques de changement fréquent des mots de passe n’est plus une bonne pratique pour la majorité des utilisateurs. Elle reste néanmoins fortement recommandée pour les personnes disposant d’accès privilégiés ou administrateurs.

Il est conseillé de prévoir une modification régulière des mots de passe pour les administrateurs systèmes et réseaux, des règles de changement suspicion de compromission, d’utiliser des générateurs de mots de passe aléatoires forts, et de révoquer de façon automatisée, selon des durées définies en amont, les secrets temporaires ou expirés (tokens, API keys, …).

_____________________________________

Des questions ? Besoin d’aide ? Contactez-nous pour découvrir comment nous pouvons vous accompagner dans votre démarche de conformité et renforcer la confiance de vos clients dans la gestion de leurs données personnelles.